Nüüd parandatud RCE haavatavuse rakendamiseks oli vaja ainult ühte pildifaili.

Facebook on ZDNeti andmetel parandanud Instagrami kriitilise haavatavuse, mis võib viia koodi kaugkäitamiseni ning kaamerate, mikrofonide ja isegi kogu nutitelefoni jäädvustamiseni.

Turvaaugust teatas Check Point. Haavatavust kirjeldatakse kui "kriitilist haavatavust Instagrami pilditöötluses".

Haavatavus on saanud identifikaatori CVE-2020-1895 ja CVSS-i hindeks 7,8. Facebooki turvanõuanne väidab, et see haavatavus on seotud virna ülevooluga.

"Kui proovite üles laadida kohandatud mõõtmetega pilti, võib Androidi Instagramis tekkida suur virna ületäitumine. See töötab versioonidel, mis on vanemad kui 128.0.0.26.128, " kirjutatakse postituses.

Check Pointi küberturvalisuse teadlased ütlesid neljapäevases ajaveebipostituses, et Instagrami ülevõtmiseks piisas ühe pahatahtliku pildi saatmisest. Rünnaku saab käivitada loodud pildi saatmisega – meili, WhatsAppi, SMS-i või mõne muu suhtlusplatvormi teel – ning seejärel salvestada ohvri seadmesse.

Vaata ka: Kui palju teenivad parimad häkkerid leitud turvaaukude eest makstava preemia eest.

Olenemata sellest, kas pilt salvestatakse kohapeal või käsitsi, piisab pärast seda lihtsalt Instagrami avamisest pahatahtliku koodi käivitamiseks.

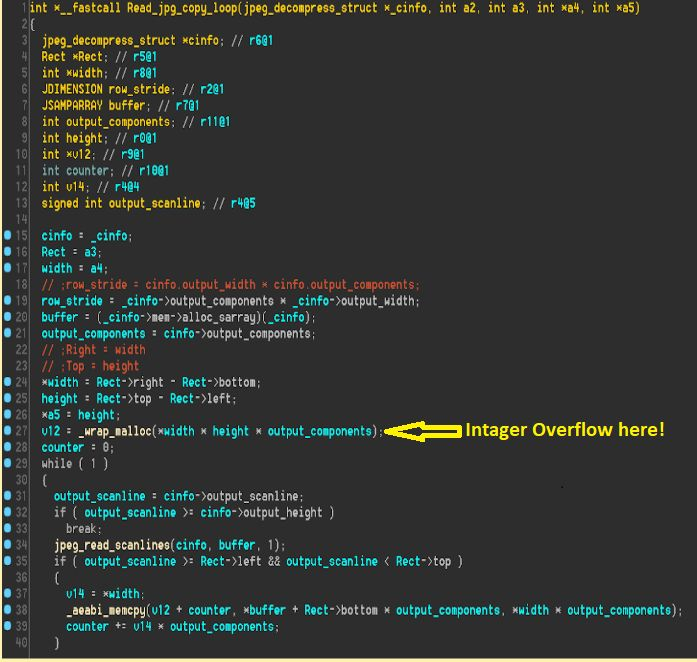

Probleem on selles, kuidas Instagram käsitleb pilditöötluseks kasutatavaid kolmandate osapoolte teeke. Eelkõige keskendus Check Point Mozilla välja töötatud avatud lähtekoodiga JPEG-dekoodrile Mozjpeg, mida Instagram kuritarvitas piltide üleslaadimiseks.

Nad leidsid, et pildi suuruse määramise funktsioonil JPEG-piltide sõelumisel oli viga, mis põhjustas lahtipakkimisprotsessi ajal mälu eraldamise probleeme (täisarvude ületäitumine).

Loodud pildifail võib sisaldada kasulikku koormust, mis on võimeline kasutama Instagrami ulatuslikku õiguste loendit mobiilseadmes, andes juurdepääsu "telefoni mis tahes ressursile, mille Instagram on eelnevalt volitanud", ütleb meeskond.

See võib hõlmata juurdepääsu seadme telefonikontaktidele, asukohale/GPS-i andmetele, kaamerale ja kohapeal salvestatud failidele. Instagrami rakenduses endas saab RCE haavatavust kasutada ka otseste sõnumite pealtkuulamiseks ja nende lugemiseks; kustutada või postitada fotosid ilma loata või muuta konto seadeid.

"Kõige lihtsamal tasemel saab ärakasutamist kasutada kasutaja Instagrami rakenduse kokkujooksmiseks, takistades neil rakendusele juurdepääsu enne, kui nad selle oma seadmest desinstallivad ja uuesti installivad, põhjustades ebamugavusi ja võimalikku andmekadu," lisas Check Point.

Vaata ka: Tesla autopiloot sõitis roolis magama jäädes politsei eest ära kiirusega 150 km/h

Haavatavuse kirjeldus koostati kuus kuud pärast privaatset avalikustamist, et anda enamikule mobiiltelefonide kasutajatele aega turvavärskendustega nõustumiseks ja haavatavuse ärakasutamise riski vähendamiseks.

"Oleme probleemi lahendanud ja pole leidnud ühtegi tõendit selle kohta, et ründajad seda ära kasutaksid," teatas Facebook. "Oleme Check Pointile tänulikud, et aitas meil Instagrami turvaliselt hoida."