Endast en bildfil behövdes för att implementera den nu fixade RCE-sårbarheten.

Facebook har fixat en kritisk sårbarhet i Instagram som kan leda till fjärrkörning av kod och fånga av kameror, mikrofoner och till och med hela smartphonen, enligt ZDNet

Säkerhetssårbarheten rapporterades av Check Point. Sårbarheten beskrivs som en "kritisk sårbarhet i Instagrams bildbehandling".

Sårbarheten har fått identifieraren CVE-2020-1895 och ett CVSS-poäng på 7,8. Facebooks säkerhetsråd anger att denna sårbarhet är relaterad till ett stackspill.

"En stor stackspill kan uppstå på Instagram för Android när man försöker ladda upp en bild med anpassade mått. Det här fungerar på versioner före 128.0.0.26.128", står det i inlägget.

I ett blogginlägg på torsdag sa Check Points cybersäkerhetsforskare att skicka en enda skadlig bild var tillräckligt för att ta över Instagram. Attacken kan utlösas genom att den skapade bilden skickas – via e-post, WhatsApp, SMS eller någon annan kommunikationsplattform – och sedan lagras på offrets enhet.

Se även: Hur mycket tjänar topphackare på belöningar för upptäckta sårbarheter.

Oavsett om bilden sparas lokalt eller manuellt räcker det att bara öppna Instagram efter det för att exekvera skadlig kod.

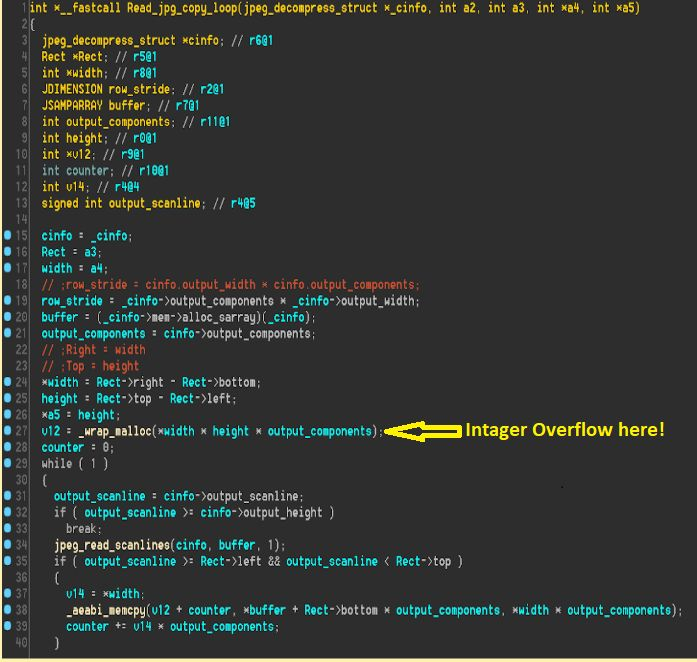

Problemet är hur Instagram hanterar tredjepartsbibliotek som används för bildbehandling. I synnerhet fokuserade Check Point på Mozjpeg, en JPEG-avkodare med öppen källkod utvecklad av Mozilla som missbrukades av Instagram för att hantera bilduppladdningar.

De fann att bildstorleksfunktionen vid analys av JPEG-bilder hade en bugg som orsakade problem med minnesallokering (heltalsspill) under dekompressionsprocessen.

Den genererade bildfilen kan innehålla en nyttolast som kan använda Instagrams omfattande lista med behörigheter på en mobil enhet, vilket ger åtkomst till "alla resurser på telefonen som är förauktoriserade av Instagram", säger teamet.

Detta kan inkludera åtkomst till enhetens telefonkontakter, plats/GPS-data, kamera och lokalt lagrade filer. I själva Instagram-appen kan RCE-sårbarheten också användas för att fånga upp direktmeddelanden och läsa dem; radera eller lägga upp foton utan tillåtelse eller ändra kontoinställningar.

"På den mest grundläggande nivån kan en exploit användas för att krascha en användares Instagram-app, vilket hindrar dem från att komma åt appen tills de avinstallerar den från sin enhet och installerar om den, vilket orsakar besvär och eventuell dataförlust," tillade Check Point.

Se även: Tesla autopilot körde ifrån polisen i en hastighet av 150 km/h medan föraren låg och sov vid ratten

Beskrivningen av sårbarheten gjordes sex månader efter det privata avslöjandet för att ge de flesta mobiltelefonanvändare tid att acceptera säkerhetsuppdateringar och minska risken för utnyttjande av sårbarheten.

"Vi har åtgärdat problemet och har inte hittat några bevis på att det har utnyttjats av angripare", sa Facebook. "Vi är tacksamma mot Check Point för att de hjälper oss att hålla Instagram säkert."