Bug do Instagram permitia que hackers espionassem usuários usando uma foto

Apenas um arquivo de imagem foi necessário para implementar a vulnerabilidade RCE corrigida.

O Facebook corrigiu uma vulnerabilidade crítica no Instagram que poderia levar à execução remota de código e captura de câmeras, microfones e até mesmo de todo o smartphone, de acordo com o ZDNet

A vulnerabilidade de segurança foi relatada pela Check Point. A vulnerabilidade é descrita como uma "vulnerabilidade crítica no processamento de imagens do Instagram".

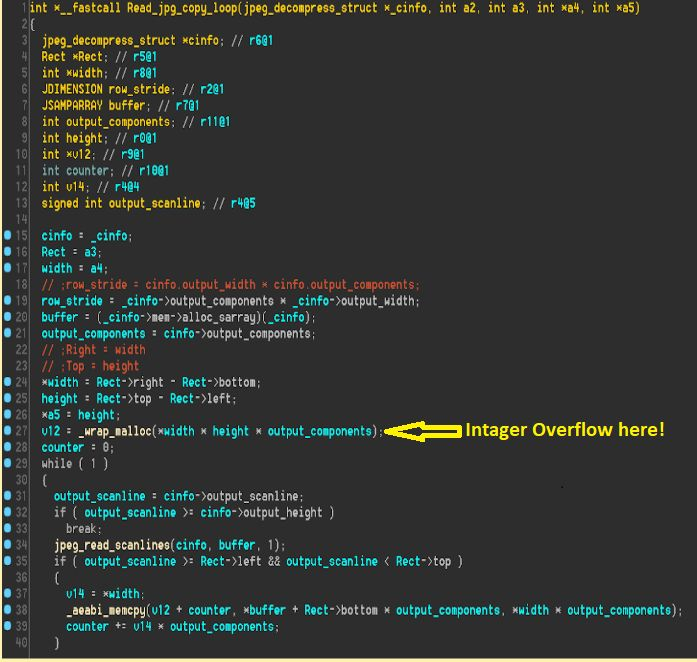

A vulnerabilidade recebeu o identificador CVE-2020-1895 e uma pontuação CVSS de 7,8. O comunicado de segurança do Facebook afirma que essa vulnerabilidade está relacionada a um estouro de pilha.

“Pode ocorrer um grande estouro de pilha no Instagram para Android ao tentar carregar uma imagem com dimensões personalizadas. Isso funciona em versões anteriores a 128.0.0.26.128", diz o post.

Em uma postagem de blog na quinta-feira, os pesquisadores de segurança cibernética da Check Point disseram que o envio de uma única imagem maliciosa foi suficiente para dominar o Instagram. O ataque pode ser desencadeado pelo envio da imagem criada – por e-mail, WhatsApp, SMS ou qualquer outra plataforma de comunicação – e posteriormente armazenada no dispositivo da vítima.

Veja também: Quanto os melhores hackers ganham com recompensas por vulnerabilidades encontradas.

Quer a imagem seja salva localmente ou manualmente, basta abrir o Instagram depois disso para executar o código malicioso.

O problema é como o Instagram lida com bibliotecas de terceiros usadas para processamento de imagens. Em particular, a Check Point se concentrou no Mozjpeg, um decodificador JPEG de código aberto desenvolvido pela Mozilla que estava sendo mal utilizado pelo Instagram para lidar com uploads de imagens.

Eles descobriram que a função de dimensionamento de imagem ao analisar imagens JPEG tinha um bug que causava problemas de alocação de memória (estouro de número inteiro) durante o processo de descompactação.

O arquivo de imagem gerado pode conter uma carga útil capaz de usar a extensa lista de permissões do Instagram em um dispositivo móvel, concedendo acesso a “qualquer recurso no telefone que seja pré-autorizado pelo Instagram”, diz a equipe.

Isso pode incluir acesso aos contatos telefônicos do dispositivo, dados de localização/GPS, câmera e arquivos armazenados localmente. No próprio aplicativo do Instagram, a vulnerabilidade RCE também pode ser usada para interceptar mensagens diretas e lê-las; exclua ou publique fotos sem permissão ou altere as configurações da conta.

“No nível mais básico, um exploit pode ser usado para travar o aplicativo Instagram de um usuário, impedindo-o de acessar o aplicativo até que ele seja desinstalado do dispositivo e reinstalado, causando transtornos e possível perda de dados”, acrescentou Check Point.

Veja também: Piloto automático da Tesla se afastou da polícia a uma velocidade de 150 km/h enquanto o motorista dormia ao volante

A descrição da vulnerabilidade foi feita seis meses após a divulgação privada para dar tempo à maioria dos usuários de celulares para aceitar as atualizações de segurança e reduzir o risco de exploração da vulnerabilidade.

“Corrigimos o problema e não encontramos nenhuma evidência de que ele foi explorado por invasores”, disse o Facebook. "Somos gratos à Check Point por nos ajudar a manter o Instagram seguro."