Un bogue Instagram a permis aux pirates d’espionner les utilisateurs à l’aide d’une image

Un seul fichier image était nécessaire pour implémenter la vulnérabilité RCE désormais corrigée.

Facebook a corrigé une vulnérabilité critique dans Instagram qui pourrait conduire à l’exécution de code à distance et à la capture de caméras, de microphones et même de l’ensemble du smartphone, selon ZDNet

La faille de sécurité a été signalée par Check Point. La vulnérabilité est décrite comme une "vulnérabilité critique dans le traitement des images d’Instagram".

La vulnérabilité a reçu l’identifiant CVE-2020-1895 et un score CVSS de 7,8. L’avis de sécurité de Facebook indique que cette vulnérabilité est liée à un débordement de pile.

"Un grand débordement de pile pourrait se produire sur Instagram pour Android lors de la tentative de téléchargement d’une image avec des dimensions personnalisées. Cela fonctionne sur les versions antérieures à 128.0.0.26.128 », indique le message.

Dans un article de blog jeudi, les chercheurs en cybersécurité de Check Point ont déclaré que l’envoi d’une seule image malveillante suffisait à prendre le contrôle d’Instagram. L’attaque peut être déclenchée en envoyant l’image créée – par e-mail, WhatsApp, SMS ou toute autre plateforme de communication – puis stockée sur l’appareil de la victime.

Voir aussi : Combien gagnent les meilleurs pirates grâce aux récompenses pour les vulnérabilités trouvées.

Que l’image soit enregistrée localement ou manuellement, il suffit d’ouvrir Instagram après cela pour exécuter un code malveillant.

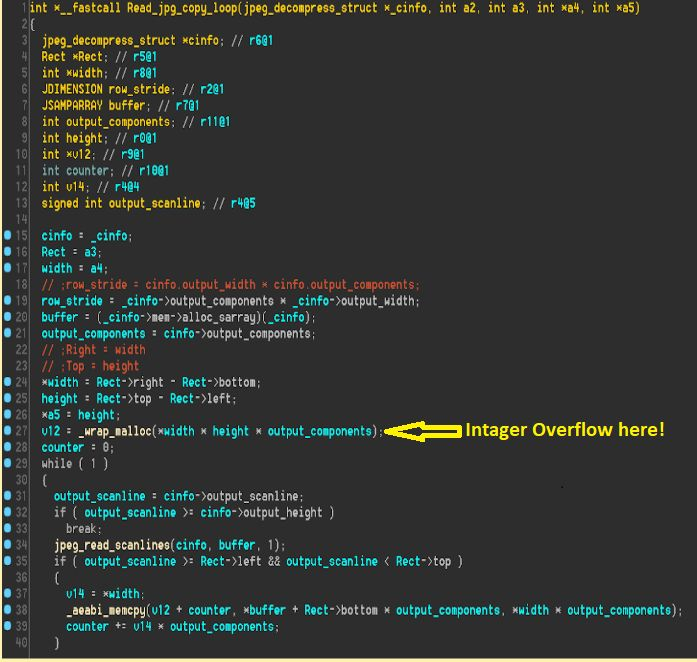

Le problème est de savoir comment Instagram gère les bibliothèques tierces utilisées pour le traitement des images. En particulier, Check Point s’est concentré sur Mozjpeg, un décodeur JPEG open source développé par Mozilla qui était utilisé à mauvais escient par Instagram pour gérer les téléchargements d’images.

Ils ont découvert que la fonction de dimensionnement d’image lors de l’analyse d’images JPEG avait un bogue qui provoquait des problèmes d’allocation de mémoire (débordement d’entier) pendant le processus de décompression.

Le fichier image généré peut contenir une charge utile capable d’utiliser la longue liste d’autorisations d’Instagram sur un appareil mobile, donnant accès à "toute ressource sur le téléphone qui est pré-autorisée par Instagram", explique l’équipe.

Cela peut inclure l’accès aux contacts téléphoniques de l’appareil, aux données de localisation/GPS, à l’appareil photo et aux fichiers stockés localement. Dans l’application Instagram elle-même, la vulnérabilité RCE peut également être utilisée pour intercepter des messages directs et les lire ; supprimer ou publier des photos sans autorisation ou modifier les paramètres du compte.

"Au niveau le plus élémentaire, un exploit peut être utilisé pour planter l’application Instagram d’un utilisateur, l’empêchant d’accéder à l’application jusqu’à ce qu’il la désinstalle de son appareil et la réinstalle, provoquant des désagréments et une éventuelle perte de données", a ajouté Check Point.

La description de la vulnérabilité a été faite six mois après la divulgation privée afin de donner à la plupart des utilisateurs de téléphones mobiles le temps d’accepter les mises à jour de sécurité et de réduire le risque d’exploitation de la vulnérabilité.

"Nous avons résolu le problème et n’avons trouvé aucune preuve qu’il soit exploité par des attaquants", a déclaré Facebook. "Nous sommes reconnaissants à Check Point de nous avoir aidés à assurer la sécurité d’Instagram."