Era necessario un solo file immagine per implementare la vulnerabilità RCE ora corretta.

Facebook ha risolto una vulnerabilità critica in Instagram che potrebbe portare all’esecuzione di codice remoto e all’acquisizione di telecamere, microfoni e persino dell’intero smartphone, secondo ZDNet

La vulnerabilità della sicurezza è stata segnalata da Check Point. La vulnerabilità è descritta come una "vulnerabilità critica nell’elaborazione delle immagini di Instagram".

La vulnerabilità ha ricevuto l’identificatore CVE-2020-1895 e un punteggio CVSS di 7,8. L’avviso di sicurezza di Facebook afferma che questa vulnerabilità è correlata a un overflow dello stack.

"Potrebbe verificarsi un grande overflow dello stack su Instagram per Android quando si tenta di caricare un’immagine con dimensioni personalizzate. Funziona su versioni precedenti alla 128.0.0.26.128", si legge nel post.

Giovedì, in un post sul blog, i ricercatori di sicurezza informatica di Check Point hanno affermato che l’invio di una singola immagine dannosa è stato sufficiente per prendere il controllo di Instagram. L’attacco può essere attivato inviando l’immagine creata – via email, WhatsApp, SMS o qualsiasi altra piattaforma di comunicazione – e poi memorizzata sul dispositivo della vittima.

Vedi anche: quanto guadagnano i migliori hacker dai premi per le vulnerabilità rilevate.

Indipendentemente dal fatto che l’immagine venga salvata localmente o manualmente, la semplice apertura di Instagram è sufficiente per eseguire codice dannoso.

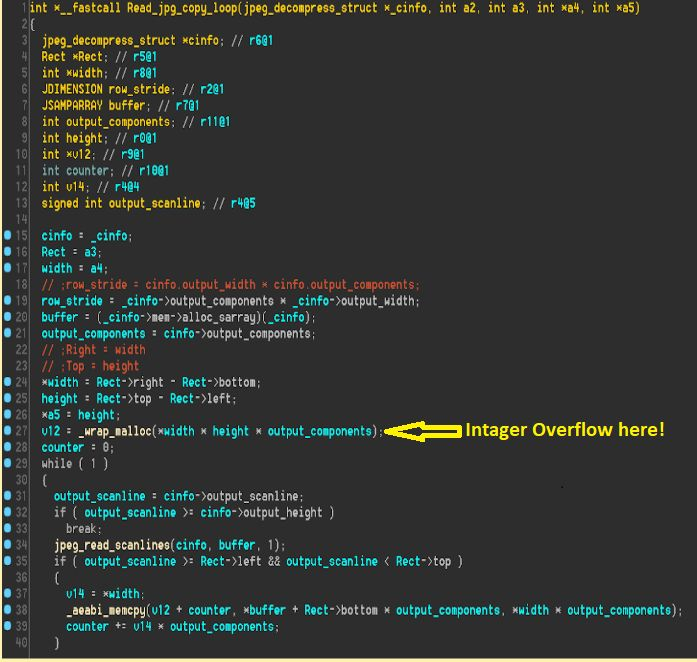

Il problema è come Instagram gestisce le librerie di terze parti utilizzate per l’elaborazione delle immagini. In particolare, Check Point si è concentrato su Mozjpeg, un decodificatore JPEG open source sviluppato da Mozilla che veniva utilizzato impropriamente da Instagram per gestire i caricamenti di immagini.

Hanno scoperto che la funzione di dimensionamento dell’immagine durante l’analisi delle immagini JPEG presentava un bug che causava problemi di allocazione della memoria (overflow di numeri interi) durante il processo di decompressione.

Il file immagine generato può contenere un payload in grado di utilizzare l’ampio elenco di autorizzazioni di Instagram su un dispositivo mobile, garantendo l’accesso a "qualsiasi risorsa sul telefono pre-autorizzata da Instagram", afferma il team.

Ciò può includere l’accesso ai contatti del telefono del dispositivo, ai dati sulla posizione/GPS, alla fotocamera e ai file archiviati localmente. Nella stessa app di Instagram, la vulnerabilità RCE può essere utilizzata anche per intercettare i messaggi diretti e leggerli; eliminare o pubblicare foto senza autorizzazione o modificare le impostazioni dell’account.

"Al livello più elementare, un exploit può essere utilizzato per mandare in crash l’app Instagram di un utente, impedendogli di accedere all’app fino a quando non la disinstalla dal proprio dispositivo e la reinstalla, causando inconvenienti e possibile perdita di dati", ha aggiunto Check Point.

La descrizione della vulnerabilità è stata effettuata sei mesi dopo la divulgazione privata per dare alla maggior parte degli utenti di telefoni cellulari il tempo di accettare gli aggiornamenti di sicurezza e ridurre il rischio di sfruttamento della vulnerabilità.

"Abbiamo risolto il problema e non abbiamo trovato alcuna prova che venga sfruttato dagli aggressori", ha affermato Facebook. "Siamo grati a Check Point per averci aiutato a proteggere Instagram".