Instagram-bugi antoi hakkereille mahdollisuuden vakoilla käyttäjiä kuvan avulla

Nyt korjatun RCE-haavoittuvuuden toteuttamiseen tarvittiin vain yksi kuvatiedosto.

Facebook on korjannut Instagramin kriittisen haavoittuvuuden, joka voi johtaa koodin etäsuorittamiseen ja kameroiden, mikrofonien ja jopa koko älypuhelimen sieppaamiseen, ZDNetin mukaan

Check Point ilmoitti tietoturvahaavoittuvuudesta. Haavoittuvuutta kuvataan "kriittiseksi haavoittuvuudeksi Instagramin kuvankäsittelyssä".

Haavoittuvuus on saanut tunnuksen CVE-2020-1895 ja CVSS-pistemäärän 7,8. Facebookin tietoturvatiedotteessa todetaan, että tämä haavoittuvuus liittyy pinon ylivuotoon.

"Instagram for Android -sovelluksessa voi tapahtua suuri pinon ylivuoto, kun yritetään ladata kuvaa mukautetuilla mitoilla. Tämä toimii versiota 128.0.0.26.128 vanhemmissa versioissa", viesti lukee .

Check Pointin kyberturvallisuustutkijat sanoivat torstaina blogikirjoituksessaan, että yhden haitallisen kuvan lähettäminen riitti valtaamaan Instagramin. Hyökkäys voidaan laukaista lähettämällä luotu kuva – sähköpostilla, WhatsAppilla, tekstiviestillä tai millä tahansa muulla viestintäalustalla – ja tallentamalla sitten uhrin laitteelle.

Katso myös: Kuinka paljon huippuhakkerit ansaitsevat palkkioista löydetyistä haavoittuvuuksista.

Tallennetaanpa kuva paikallisesti tai manuaalisesti, pelkkä Instagramin avaaminen sen jälkeen riittää suorittamaan haittakoodia.

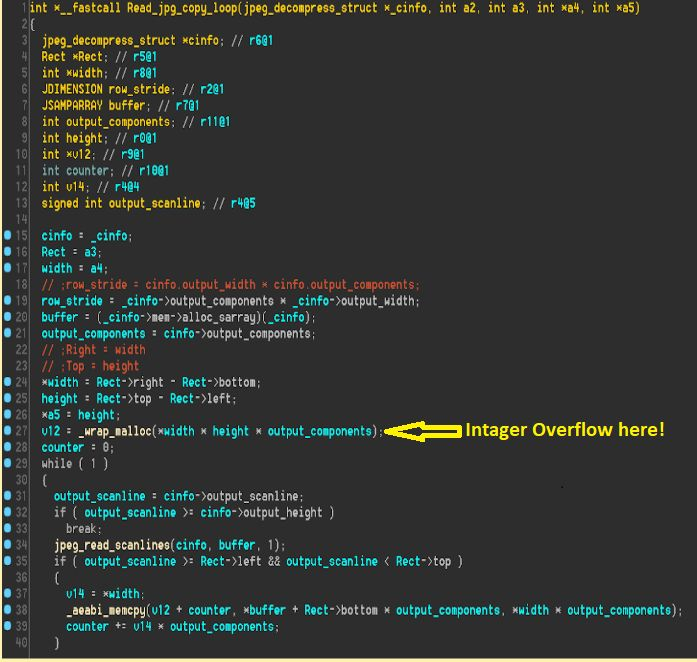

Ongelmana on, kuinka Instagram käsittelee kuvankäsittelyyn käytettyjä kolmannen osapuolen kirjastoja. Check Point keskittyi erityisesti Mozjpegiin, Mozillan kehittämään avoimen lähdekoodin JPEG-dekooderiin, jota Instagram käytti väärin kuvien lataamiseen.

He havaitsivat, että JPEG-kuvia jäsennettäessä kuvan koon määritystoiminnossa oli virhe, joka aiheutti muistin varausongelmia (kokonaislukujen ylivuoto) purkuprosessin aikana.

Luotu kuvatiedosto voi sisältää hyötykuorman, joka pystyy käyttämään Instagramin laajaa käyttöoikeusluetteloa mobiililaitteella, mikä antaa pääsyn "kaikkiin puhelimen resursseihin, jotka Instagram on ennalta valtuuttanut", tiimi sanoo.

Tämä voi sisältää pääsyn laitteen puhelinyhteystietoihin, sijainti-/GPS-tietoihin, kameraan ja paikallisesti tallennettuihin tiedostoihin. Itse Instagram-sovelluksessa RCE-haavoittuvuutta voidaan käyttää myös suorien viestien sieppaamiseen ja lukemiseen; poistaa tai lähettää kuvia ilman lupaa tai muuttaa tilin asetuksia.

"Perustasolla hyväksikäyttöä voidaan käyttää kaatamaan käyttäjän Instagram-sovellus, mikä estää häntä pääsemästä sovellukseen ennen kuin hän poistaa sen laitteestaan ja asentaa sen uudelleen, mikä aiheuttaa haittaa ja mahdollista tietojen menetystä", Check Point lisäsi.

Katso myös: Teslan autopilotti ajoi pois poliisilta 150 km/h nopeudella kuljettajan nukkuessa ratissa

Haavoittuvuuden kuvaus tehtiin kuusi kuukautta yksityisen julkistamisen jälkeen, jotta useimmat matkapuhelimen käyttäjät voisivat hyväksyä tietoturvapäivitykset ja vähentää haavoittuvuuden hyödyntämisriskiä.

"Olemme korjanneet ongelman, emmekä ole löytäneet todisteita siitä, että hyökkääjät olisivat käyttäneet sitä hyväkseen", Facebook sanoi. "Olemme kiitollisia Check Pointille, joka on auttanut meitä pitämään Instagramin turvassa."