Der Instagram-Bug ermöglichte es Hackern, Benutzer mithilfe eines Bildes auszuspionieren

Es war nur eine Bilddatei erforderlich, um die jetzt behobene RCE-Schwachstelle zu implementieren.

Facebook hat eine kritische Schwachstelle in Instagram behoben, die laut ZDNet zur Remote-Code-Ausführung und Erfassung von Kameras, Mikrofonen und sogar dem gesamten Smartphone führen könnte

Die Sicherheitslücke wurde von Check Point gemeldet. Die Schwachstelle wird als „kritische Schwachstelle in der Bildverarbeitung von Instagram” beschrieben.

Die Schwachstelle hat die Kennung CVE-2020-1895 und einen CVSS-Score von 7,8 erhalten. Der Sicherheitshinweis von Facebook gibt an, dass diese Schwachstelle mit einem Stapelüberlauf zusammenhängt.

„Auf Instagram für Android konnte ein großer Stapelüberlauf auftreten, wenn versucht wurde, ein Bild mit benutzerdefinierten Abmessungen hochzuladen. Dies funktioniert auf Versionen vor 128.0.0.26.128″, heißt es in dem Beitrag.

In einem Blogbeitrag vom Donnerstag sagten die Cybersicherheitsforscher von Check Point, dass das Senden eines einzigen schädlichen Bildes ausreiche, um Instagram zu übernehmen. Der Angriff kann durch das Versenden des erstellten Bildes – per E-Mail, WhatsApp, SMS oder einer anderen Kommunikationsplattform – ausgelöst und dann auf dem Gerät des Opfers gespeichert werden.

Siehe auch: Wie viel verdienen Top-Hacker mit Belohnungen für gefundene Schwachstellen?

Egal, ob das Bild lokal oder manuell gespeichert wird, ein einfaches Öffnen von Instagram danach reicht aus, um Schadcode auszuführen.

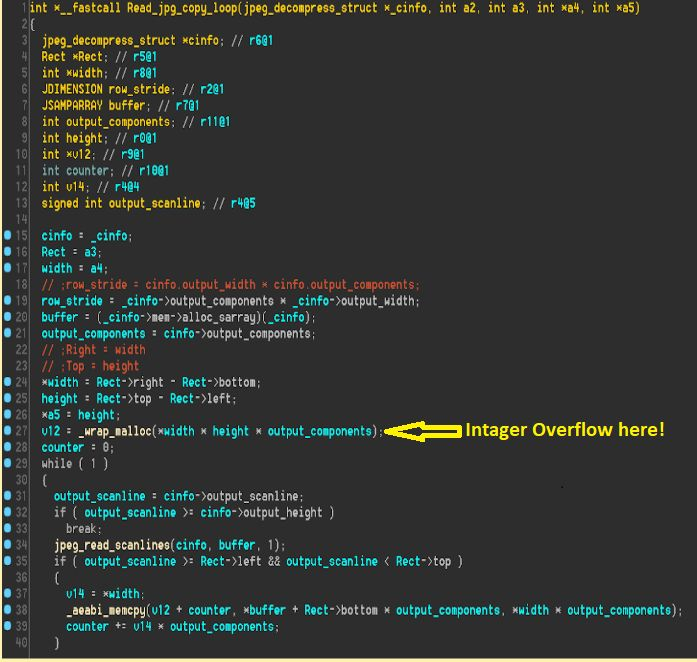

Das Problem ist, wie Instagram mit Bibliotheken von Drittanbietern umgeht, die für die Bildverarbeitung verwendet werden. Insbesondere konzentrierte sich Check Point auf Mozjpeg, einen von Mozilla entwickelten Open-Source-JPEG-Decoder, der von Instagram zum Hochladen von Bildern missbraucht wurde.

Sie fanden heraus, dass die Bildgrößenfunktion beim Parsen von JPEG-Bildern einen Fehler hatte, der während des Dekomprimierungsprozesses zu Speicherzuweisungsproblemen (Ganzzahlüberlauf) führte.

Die generierte Bilddatei kann eine Nutzlast enthalten, die in der Lage ist, die umfangreiche Berechtigungsliste von Instagram auf einem mobilen Gerät zu verwenden und Zugriff auf „jede von Instagram vorautorisierte Ressource auf dem Telefon” zu gewähren, so das Team.

Dies kann den Zugriff auf die Telefonkontakte, Standort-/GPS-Daten, die Kamera und lokal gespeicherte Dateien des Geräts umfassen. In der Instagram-App selbst lassen sich über die RCE-Schwachstelle auch Direktnachrichten abfangen und mitlesen; Fotos ohne Erlaubnis löschen oder posten oder Kontoeinstellungen ändern.

„Auf der einfachsten Ebene kann ein Exploit verwendet werden, um die Instagram-App eines Benutzers zum Absturz zu bringen und ihn daran zu hindern, auf die App zuzugreifen, bis er sie von seinem Gerät deinstalliert und neu installiert, was zu Unannehmlichkeiten und möglichem Datenverlust führt”, fügte Check Point hinzu.

Die Beschreibung der Schwachstelle erfolgte sechs Monate nach der privaten Offenlegung, um den meisten Mobiltelefonbenutzern Zeit zu geben, Sicherheitsupdates zu akzeptieren und das Risiko einer Ausnutzung der Schwachstelle zu verringern.

„Wir haben das Problem behoben und keine Beweise dafür gefunden, dass es von Angreifern ausgenutzt wird”, sagte Facebook. „Wir sind Check Point dankbar, dass sie uns dabei helfen, Instagram sicher zu halten.”